Windows 搭建VPN服务器

Windows XP搭建PPTP VPN

普通用户,在家里也可以搭建自己的VPN。

VPN服务器端:

需要将服务器端的电脑直接放置于外网访问下,若是ADSL拨号的话,可以用此电脑直接拨号,中间不接路由器。若是接路由器的话,可以启用NAT(网络地址转换)中的DMZ,将该服务器IP地址填入此处,那么外网访问到本路由Wan口时,就会直接转到该服务器上。

Windows Server 2003的搭建VPN方法参考本博《手把手指南 Windows 路由和远程访问实现如何架设VPN 》。

Windows XP搭建方法如下:

开始--控制面板--管理工具--服务--启动四个关键服务(Workstation、Telephony、Remote Access Connection Manager、Routing and Remote Access)并将其设置自动启动--控制面板--网络连接--传入的连接--常规选项卡(勾选:虚拟专用网,允许他人通过interner或其它网络以 “隧道操作”方式建立到我的计算机专用连接)--用户选项卡(勾选那些用户可以远程VPN连接)--网络选项卡(TCP/IP地址指派:手动指定不同于服 务器网段的IP地址,如服务器IP:192.168.1.1段,那么此处填192.168.2.1段)。

找到服务器的外部IP地址:

1、直接拨号方式--开始--控制面板--网络连接--本地连接--支持--IP地址:类似”58.60.*.133”。

2、路由器拨号方式--用IE浏览器内输入路由器IP地址(本网网关)--找到该路由器IP地址:类似”58.60.*.133”。

Windows XP客户端呼叫设置:

开始--控制面板--网络连接--创建一个新的网络连接--下一步--连接到我的工作场所的网络--虚拟专用网络连接(V)--取个名字VPN--不拨初始连接--输入服务器端的IP址址或是它的域名,IP地址类似”58.60.*.133”--完成。

客户端呼叫:

开始--控制面板--网络连接--虚拟专用网络内可以看到刚设置的VPN拨号--双击连接。

连接成功后,本机就与服务器电脑处于同一个局域网了。

常见VPN拨号错误:

VPN 800错误:服务器的外网IP地址没有找对或是没有设置DMZ。

VPN 628错误 或 VPN 721错误 :客户机与服务器的外网Wan口是同一端口。两电脑处于同一局域网内,属于同一条ADSL下的两台电脑,这样的电脑可以直接在服务器端的IP地址内填入该服务器(目的主机)的内网地址测试呼叫。

VPN 733错误 :tcp/ip cp报告了错误,服务器端与客户端呼入的IP地址处于同一网段下。服务器端设置成手动指定(控制面板--网络连接--传入的连接--网络选项卡 --TCP/IP地址指派:手动指定不同于服务器网段的IP地址,如服务器IP:192.168.1.1段,那么此处填192.168.2.1段)。

来源:http://blog.jixin.ntxz.net/?p=1536

==========

Windows 2003 上配置 VPN + NAT

用VPN+NAT再结合路由可以实现很方便的代理功能,适用于有一台能方便连接Internet的电脑,其他不在同一子网内的电脑能够连接到这台机 器但不能完全访问Internet。比如好些学校的校园网,访问国外资源需要付流量费,此时可以找一台能够“出国”的服务器并采用此方案。

Windows 2003作为代理服务器时的配置方法如下:

1.关闭防火墙,用“管理工具”中的“服务”将“Windows Firewall/Internet Connection Sharing (ICS)”设置为“禁止”状态,否则没法启用路由和远程访问。

2.打开“管理工具”中的“路由和远程访问”配置界面,选中“路由和远程访问”节点下的“XX(本地)”(如果没有,则需要用“添加服务器”创建一个),用“操作”菜单下的“配置并启动路由和远程访问”,打开安装向导。

3.通常情况下只有一块网卡(否则就不需要VPN了),选择“自定义配置”并继续,选中“VPN访问”和”NAT和基本防火墙”并继续,完成安装向导。

4.会弹出对话框说已经完成安装,询问是否启动服务,选择“是”。

5.可选步骤:选中“XX(本地)”,点右键打开“属性”对话框,在“IP”标签下的“IP地址指派”中选中“静态地址池”,并添加用于VPN连接的私有地址范围,比如10.1.0.1-32。

6.打开“管理工具”中的“计算机管理”,选中“系统工具”->“本地用户和”->“用户”,双击允许进行VPN连接的用户,在用户属性的对话框中选择“拨入”标签,选中“远程访问权限(拨入或 VPN)”下的允许访问。

此时VPN功能已经配置好了,后面将讲述如何建立VPN连接。

7.选中“XX(本地)”->“IP路由选择”->“NAT/基本防火墙”,点击右键并“新增接口”,选择用来连接外部网络的接口,通常是“本地连接”,在弹出的对话框中选择“公共接口连接到Internet”,并选上“在此接口上启用NAT”,确定。

此时已经完成了NAT的配置。

客户端的配置,以Windows XP为例:

1.创建VPN连接:在“网上邻居”的“属性”界面,打开“新建连接向导”,选择“连接到我的工作场所的网络”,再选择“虚拟专用网络连接”(既 VPN),随便输入一个名字作为公司名(比如VPN,它是作为VPN连接的名字),如果之前有其它的拨号连接根据情况选择是否自动拨入,输入上面配置了 VPN服务的服务器地址,完成向导。

2.双击刚创建的VPN连接,在连接对话框中输入刚才配置的有拨入权限的用户名和密码,并连接。可能某些协议在VPN上不支持,会弹出警告对话框,“接受”即可。

到此为止,已经可以用Windows 2003作为代理来上网了,赶紧打开浏览器畅游Internet吧:-)

来源:http://blog.jixin.ntxz.net/?p=1243

==========

通过注册表修改Windows RRAS VPN PPTP服务默认端口号

VPN(虚拟专用网络)第一层隧道协议PPtp所使用的默认端口号是TCP 1723,这是一个标准,也就是说不管是微软的Windows Server自带的VPN服务还是其他系统或者硬件VPN都是使用的这个端口号,但如果采用的是Windows Server自带的路由和远程访问(RRAS)构建的VPN服务器,那么可以通过注册表修改此端口号,从而起到隐藏此服务的目的。但要注意这里所采用的 VPN客户端仍然是Windows自带的VPN连接。

首先我们来看看用Windows Server自带的路由和远程访问(RRAS)构建的VPN服务器的连接情况:服务创建成功后服务器在服务端侦听TCP 1723端口等待连接,客户端通过服务端授予的合法帐号进行拨号,连接成功后我们在客户端CMD下输入netstat -an可以看到客户端这时也开放了TCP 1723端口,并且也是侦听状态。通过后面的讲解我们可以发现这里开放的TCP 1723端口不受客户端防火墙的影响,也就是说就算客户端防火墙没有打开这个端口,系统同样可以打开这个端口进行侦听。

以上是通过默认的端口进行连接,下面我们通过修改注册表达到自定义端口的目的:首先在服务端注册表里面找到这个项 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972- E325-11CE-BFC1-08002bE10318}],这个项里面设置的是和网络适配器有关的键值,这个项下面可以看到诸如0000、0001、 0002等命名的分支,这些分支设置的是各个接口的信息,然后我们找到里面含有字符串DriverDesc并且数值是WAN 微型端口 (PPTP)的那个分支,这个分支可能是上述0000、0001、0002等命名分支中的一个,我们继续找到该分支下面的TcpPortNumber键, 可以看到它默认的十进制值为1723,这个1723就是VPN服务所开的默认端口号,我们把它修改为其他任意端口号即可。

通过上面的设置,我们重启服务器后在服务端CMD下输入netstat -an会发现这时VPN服务器已经开始侦听我们修改以后的端口号了,说明服务端已经成功更换了默认的端口号1723。

接下来是客户端的设置。VPN服务修改端口号和终端服务修改3389端口号不同,后者只需服务端修改后客户端直接在目标IP后面加冒号加端口号就能连接。 通过实验发现,VPN的客户端电脑同样需要做上述在服务端上面的注册表键值修改操作才能连接服务端,并且修改后客户端系统自带的防火墙还必须关闭才能成功 连接(仅开放该端口还不行),否则就要提示错误691:不能建立到远程计算机的连接,因此用于此连接的端口已关闭。而使用默认的1723就不需要防火墙的 端口开放。

总结:采用Windows Server自带的路由和远程访问(RRAS)构建的VPN服务器要修改默认端口号,必须服务器和客户端同时修改注册表中TcpPortNumber的键值;客户端除了修改注册表,还必须关闭系统自带的防火墙。

来源:http://blog.jixin.ntxz.net/?p=1610

==========

Windows VPN服务器配置8-Site to Site

站点到站点VPN连接是一种请求拨号连接,它使用VPN隧道协议(PPTP或L2TP/IPSec)来连接不同的专用网络,连接两端的每个VPN服务器都提供一个到达自己所属本地专用网络的路由连接。和远程访问VPN将一台单独的计算机连接到网络中不同,站点到站点VPN连接连接整个网络。当两台VPN服务器创建站点到站点VPN连接后,连接两端的VPN所属的专用网络均可以访问另一端的远程网络,就像访问本地网络一样。

本文出自 “我就是我” 博客,请务必保留此出处http://nocobin.blog.51cto.com/941771/222820

==========

搭建基于ISA和Netscreen的IPSec VPN

本文出自 “Tonyguo De博客【知识..” 博客,请务必保留此出处http://tonyguo.blog.51cto.com/379574/177963

==========

L2TP/IPSEC VPN服务器配置步骤(Windows Server 2003)

如果你已经熟悉了Windows 2000,现在来用windows server 2003,相信你会有不少惊喜发现,在外观改变不大的情况下,功能确实处处在增强,今天我们就来利用windows server 2003的”路由与远程访问”组件搭建一个L2TP/IPSEC VPN服务器,让你从外部以更安全的L2TP方式访问内网,windows 2003的VPN支持NAT-T,这使得外部内网中的用户也能够使用L2TP的方式访问VPN服务器及内网,在以前,由于NAT与IPSEC的不兼容,使得我们只能通过PPTP的方式从一个内网中访问远方的VPN服务器及内网,比如从网吧访问自己的网络,有了windows server 2003,你也可以从任何地方以更安全的L2TP方式进行VPN访问了。

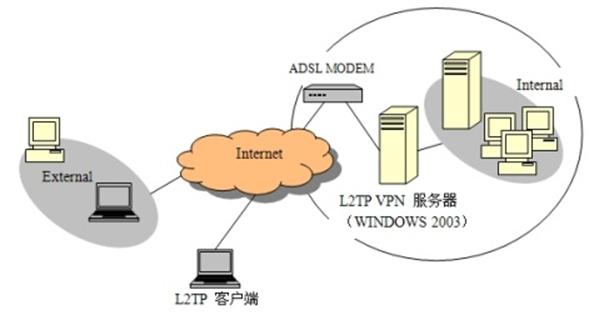

本文的大致网络环境如图1所示,以典型的ADSL共享上网为因特网接入方式,这里ADSL猫以一条网线连接到双网卡的Windows Server 2003上,然后Windows Server 2003再以内网卡连接到内部交换机上,两块网卡都配置了不同网段的IP,但网关和DNS都为空,内网中的客户机通过Windows Server 2003上的ADSL共享上网,这里将在这台Windows Server 2003上创建L2TP VPN服务器。为了完成这个工作,我们将做以下几部分工作:

1, 启用”路由与远程访问”

2, 创建ADSL连接

3, 用NAT实现共享上网

4, 配置VPN

5, 安装独立根CA

6, 为VPN服务器安装服务器证书

7, L2TP客户端证书的安装

8, L2TP客户端相关问题

下面将依次讲述。

一、 启用”路由与远程访问”

1,在管理工具中运行”路由与远程访问”,默认情况下”路由与远程访问”是禁用的,所以右击服务器图标,选择”配置并启用路由与远程访问”;

2,进入”配置”窗口,选择”自定义配置”项;

3,在”自定义配置”窗口,勾选”VPN访问”、”NAT和基本防火墙”和”LAN路由”项,其他的可以以后根据需要再配置。

二、 创建ADSL用的PPPoE连接

Windows Server 2003的”路由与远程访问”组件支持直接创建PPPoE的请求拨号接口,方法如下:

1,展开服务器图标,右击”网络接口”,选择”新建请求拨号接口”,点击下一步;

2,在”接口名称”窗口给这个接口取个有意义的名字,比如PPPoE;

3,在”连接类型”中选择”使用以太网上的PPP(PPPOE)连接”项;

4,在”服务名称”中取个有意义的名称,也可以不填,直接点下一步;

5,在”协议及安全措施”窗口中勾选上”在此接口上路由选择IP数据包”;

6,在”远程网络的静态路由”窗口中添加一条默认路由,也即是添加一条到目的0.0.0.0的默认路由,点击”添加”按钮,然后弹出一个窗口,这里只添加一条默认路由,所以直接确定此窗口即可(如图2)。

7,在”拨出凭据”窗口中,填入你ADSL虚拟拨号的用户名和密码,域一栏保持为空。

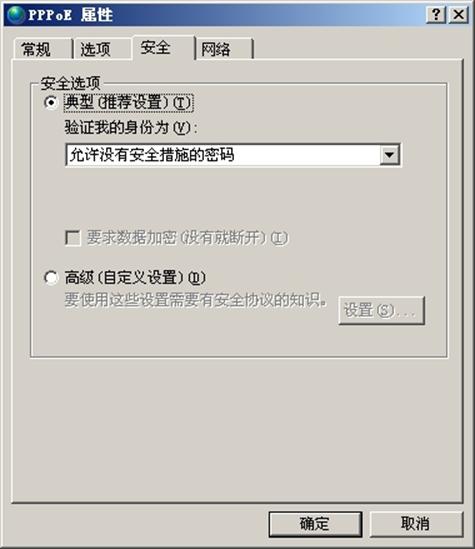

上面的过程就完成了PPPOE连接的创建,但要想拨号成功,还需要修改一个地方,右击刚创建的PPPoE接口,选择”属性”,在弹出的窗口中选择”安全”标签(如图3),在其中选择”典型”项,”验证我的身份为”栏选择”允许没有安全措施的密码”项。为了保持这个接口的永久在线,切换到”选项”标签,在”连接类型”中选择”持续型连接”。完成了上面的操作后就可以右击PPPOE连接,然后选择”连接”项来建立ADSL连接了。

要说明的一点是之所以在这里创建PPPoE连接而不是直接通过”网络连接”中的”创建一个新的连接”来创建ADSL连接,是因为”网络连接”窗口中创建的连接不能为NAT识别,而在NAT中又需要选择此PPPOE连接为外部连接以进行地址转换,所以就只有在这里创建了。

三,用NAT安全共享此ADSL连接

NAT就是Network Address Translation,也就是把不能直接与公网IP通信的私有IP翻译成公网IP(还有端口),以便能完成与公网的通信,关于它的介绍已很多了,这里就不细述,只强调一下设置NAT主要是设置好内部接口和外部接口,因为地址翻译就是在它们之间进行的。下面是基本操作方法:

1, 定位到”IP路由选择”下的”NAT/基本防火墙”,右击之,选”新增接口”,这里首先选择内部接口,也就是内网卡所代表的那个本地连接,在弹出的窗口中选择”专用接口连接到专用网络”项。

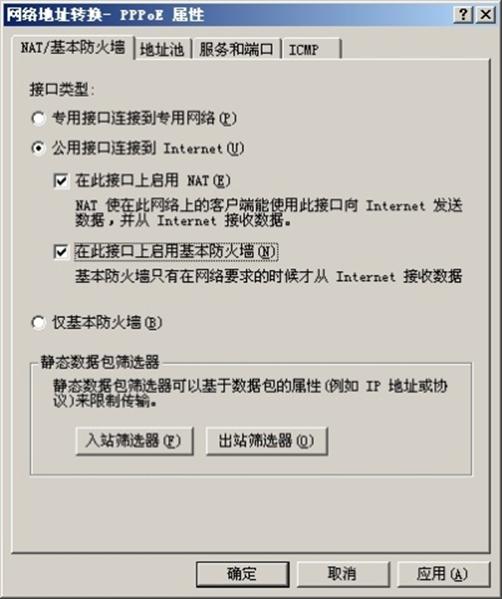

2, 再次添加接口,这次选择外部接口,即上面创建的PPPoE接口(注意不要选连ADSL那块网卡所在的本地连接),在弹出窗口中选择”公用接口连接到Internet”,并勾选上”在些接口上启用NAT”和”在此接口上启用基本防火墙”两项(图4)。这里的基本防火墙是一种动态包过滤防火墙,相当于一个小型的状态检测防火墙,当外部的通信到达外部接口时,基本防火墙会检测NAT表中是否有相应的会话,如果没有就将拒绝通信。之所以这里要启用基本防火墙,是因为启用了”路由与远程访问”之后就不能启用操作系统内置的ICF(Internet连接防火墙)了。另外也可以利用图4中的静态数据包筛选器静态地进行包过滤。启用了基本防火墙之后最好也不要再安装其他防火墙了,如果要安装,请先在这里取消基本防火墙(即取消图4的”在此接口上启用基本防火墙”项)。

通过上面的配置,内网客户端只要把网关和DNS都指向这台windows server 2003的内网卡地址就可以共享且安全地上网了。注意不要再去启用ICS(Internet连接共享)。

四、 配置VPN

(一) 配置端口

在第一部分启用”VPN访问”选项之后,在”端口”中就已经有了PPTP和L2TP端口,默认情况下各自分配了128个,可以根据实际情况自行调整数量,调整方法是右击”端口”项进入”属性”窗口,双击其中的L2TP端口进行调整。现在你还可以保留一定量的PPTP端口,因为后面申请证书时可能要用,如果不需要PPTP端口,把它的数量设置为0。

(二)配置VPN客户端要使用的IP范围

右击服务器图标进入属性窗口,选择”IP”标签,在”IP地址指派”栏选择”静态地址池”,添加一段静态IP。之所以不用DHCP分配IP,是因为静态IP范围更容易识别VPN客户端。

(三)启用用户拨入权限或创建远程访问策略

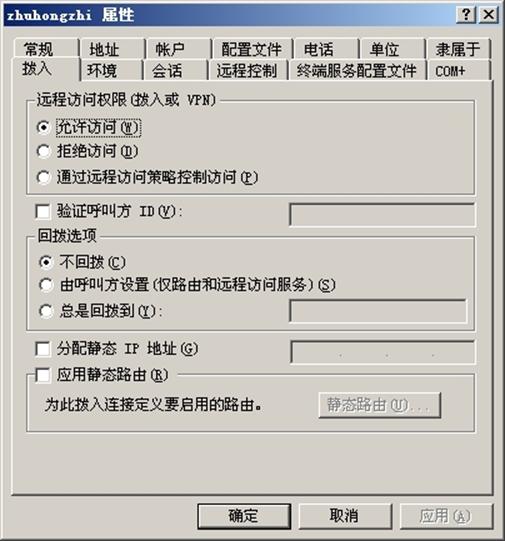

要启用用户拨入权限,如果是域,请在”AD用户和计算机”管理工具中右击相应用户,在属性窗口中选择”拨入”标签,在”远程访问权限”中选择”允许访问”或”通过远程访问策略控制访问”(如图5),如果不用域帐户验证,就在VPN服务器的”计算机管理”工具下的”本地用户和组”中启用用户的拨入权限。如果上面选择的是”通过远程访问策略控制访问”(此选项只有域是windows 2003本地模式时才会启用),可以再创建一个组,以包含所有有远程拨入权限的用户,然后进入”路由与远程访问”窗口,右击”远程访问策略”,新建一个远程访问策略,在”访问方法”中选择”VPN”项,”用户或组访问”中选择刚创建的组,在”身份验证方法”中默认选择了MS-CHAPv2,也可以把MS-CHAP选上,在”策略加密级别”中默认全部都选上了的,这是因为以前的操作系统版本可能不支持高位加密,这里根据客户端情况选择。

通过上面的配置后用户即可以PPTP的方式访问了,但要以L2TP的方式访问,还需要进行下面的工作。

五、在内网中安装独立根CA

为什么要安装证书服务(CA)呢?这是因为L2TP/IPSEC通信的双方需要先验证对方的计算机身份,通常有三种验证方法,一是用kerberos协议进行计算机身份验证,但kerberos不 适合这种网络访问环境,另一种验证方法是通过预共享密钥,但这种方法容易导致预共享密钥的泄露,这就降低了安全性,还有一种方法就是通过证书来验证计算机 身份,当通信开始时,双方都要向对方出示证书以证明自己的合法身份。比较三种方法,我们这里就选择用证书来验证计算机身份,所以这就需要在内网中安装可以 发布计算机证书的CA服务。那为什么要安装独立根CA 而不是企业根CA呢?这是因为独立根CA不需要域的支持,这正适合那些可能不是域成员的外部VPN客户端,另外你会发现通过WEB方式申请计算机用的客户端证书或服务器端证书时使用独立CA更方便。当然如果你的网络环境是域,也建议你同时安装企业CA,这对于域中证书的发布和管理更方便更有效。证书服务可以安装在内网中的某一台Windows 2000 Server或Windows Server 2003上,安装时请选择”独立根CA”项就行了。

六、为Windows Server 2003 VPN服务器申请并安装服务器证书

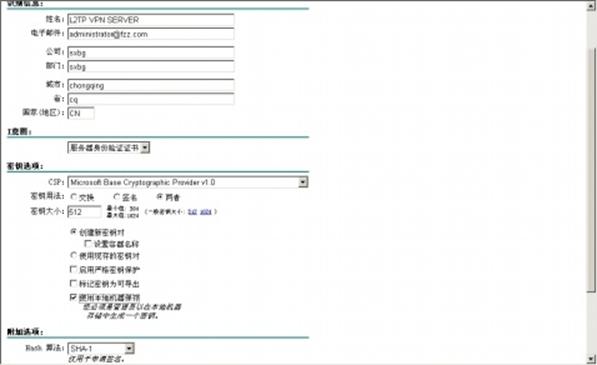

当L2TP客户端访问VPN服务器时,客户端要提供它的客户端证书,而VPN服务器则提供它的服务器证书,所以需要为VPN服务器申请一张服务器证书,申请通过WEB方式进行,假如那台CA服务器IP是A,那么在VPN服务器上就可打入如下申请地址http://a/certsrv/default.asp,申请步骤如下:

3, 在”高级证书申请”页面选择”使用表格向这个CA提交一个证书申请”;

4, 在这个表格页面中(如图6)填写上服务器的相关信息,在”意图”栏选择”服务器身份验证证书”,勾选上”使用本地机器保存”,其他项可以保持默认设置。

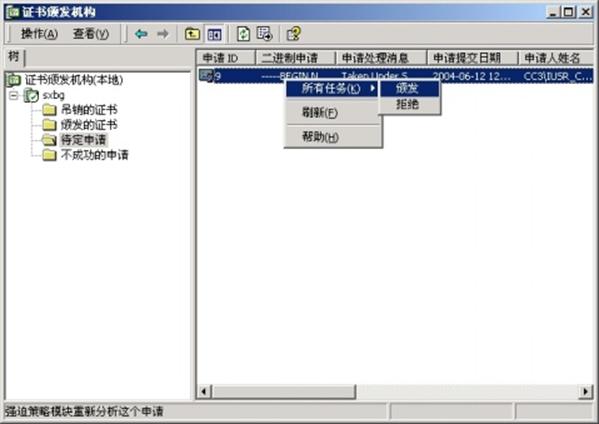

上面只是完成了证书申请过程,还需要管理员审核此证书请求并手动颁发证书,通过这种离线审批的方式,也防止了非法人员获得证书。由于你自己就是管理员,用下面的过程为VPN服务器安装它刚申请的服务器证书。

1, 在CA服务器的管理工具中运行”证书颁发机构”,然后在”待定的证书”下右击刚申请的证书,选择”所有任务”*”颁发”项即可(如图7)。

[ 相关贴图 ]

2, 到VPN服务器安装证书。仍然通过http://a/certsrv/default.asp进行,此时在欢迎页面中选择”检查挂起的证书”项,然后根据向导安装即可。

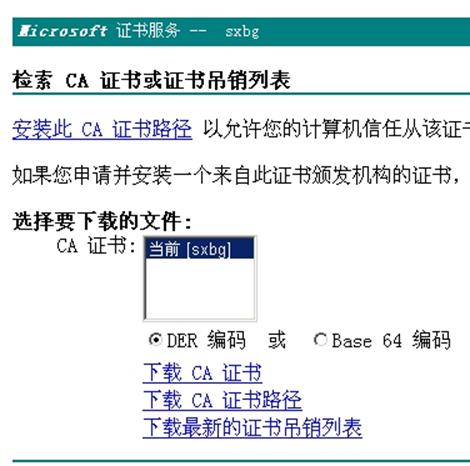

证书安装完成了,但过程并没有完,因为我们还需要安装CA根证书以及证书链中的所有CA证书,这样才能验证CA所颁发证书的合法性,比如将来验证客户端证书的合法性时就要同时验证上层CA及根CA的证书,因为只有上层合法才能保证最底层的计算机证书合法。此时仍然通过http://a/certsrv/default.asp页面进行,在欢迎页面中选择第一项”检索 CA 证书或证书吊销列表”项,然后在下一个页面中(如图8)点击”下载CA证书”和”下载CA证书路径”两个链接,并把下载的证书保存到桌面上。

上面两项下载完成后,现在需要把它们导入相应的证书存储区,方法如下:

1, 在运行中输入mmc,添加”证书”管理插件,并选择”计算机帐户”和”本地计算机”项。

2, 双击展开”个人”*”证书”项,现在你应该可以在右窗格中看到刚才安装的服务器证书。

3, 展开”受信任的根证书颁发机构”,右击”证书”项,选择”所有任务”*”导入”,导入你保存到桌面上的CA根证书(默认情况下这是一个*.cer的文件),导入完成后你应该检查CA根证书是否已在此证书区域存在。

4, 然后再右击”中级证书颁发机构”下的”证书”项,导入保存在桌面上的CA证书路径,导入完成后同样要检查证书是否已在此区域存在。

七、L2TP客户端证书的安装

同VPN服务器一样,L2TP客户端也需要安装同一个CA颁发的计算机证书,申请方法一样,只是此时在图6中选择”客户端身份验证证书”项,注意也要选中”使用本地机器保存”。如果客户机在外网,申请证书时可以先用PPTP方式登录,然后再通过http://a/certsrv/default.asp申请证书,与VPN服务器一样,也需要手动颁发此证书并安装,同样也需要安装CA根 证书和证书路径中的证书,这样才能验证服务器证书的合法性,具体方法与前面一样。可能这里让你头痛的是在什么时机为客户机配置证书,也许你会担心用户不会 安装证书,所以你应该准备一份安装说明,不要低估用户的动手能力,如果他真的按照安装说明也不会操作,那么你也别指望他能真正保证数据的安全了,即使你配 置了最安全的方法。

八、L2TP客户端的相关问题

1,windows 2000以下的操作系统需要安装专门的L2TP客户端,可以到微软网站下载,在微软首页搜索L2TP即可。

2,windows 2000/xp本身已经支持L2TP了,但微软也提供了一个更新以支持NAT-T,你需要安装此更新,方法是运行开始菜单中的windows update,然后搜索818043号更新进行安装。

3, 在客户端使用”网络连接”中的”新建连接向导”创建到VPN服务器的连接,在连接”属性”窗口的”网络”标签中选择”L2TP IPSEC VPN”项。

来源:http://blog.csdn.net/winstear/article/details/6282151

==========

Windows 2008 搭建 VPN服务器

VPN的协议大致有3种PPTP,l2tp和SSTP,PPTP是最早的VPN协议,许多终端都支持这个协议,所以我准备用PPTP协议搭这个VPN,但是这几个协议之间的区别还是要好好了解的

PPTP:(PPTP: Point to Point Tunneling Protocol)

端对端隧道协议(PPTP)是Windows NT 4.0中首先提供支持的隧道协议。PPTP是对端对端协议(PPP)的一种扩展,它采用了PPP所提供的身份验证、压缩与加密机制。PPTP能够随 TCP/IP协议一道自动进行安装。PPTP与Microsoft端对端加密(MPPE)技术提供了用以对保密数据进行封装与加密的首要VPN服务。

一个PPP帧(一个IP或IPX数据包)将通过通用路由封装(Generic Routing Encapsulation,GRE)报头和IP报头进行封装。IP报头中提供了与VPN客户端和VPN服务器相对应的源IP地址和目标IP地址。

MPPE将通过由MS-CHAP、MS-CHAP v2或EAP-TLS身份验证过程所生成的加密密钥对PPP帧进行加密。为对PPP帧中所包含的有效数据进行加密,虚拟专用网络客户端必须使用MS- CHAP、MS-CHAP v2或EAP-TLS身份验证协议。PPTP将利用底层PPP加密功能并直接对原先经过加密的PPP帧进行封装。

L2TP:Layer 2 Tunneling Protocol

第二层隧道协议(L2TP)是一种Internet工程任务组(IETF)标准隧道协议。与PPTP不同,Windows 2000所支持的L2TP协议并非利用MPPE对PPP帧进行加密。L2TP依靠Internet协议安全性(IPSec)技术提供加密服务。L2TP与 IPSec的结合产物称为L2TP/IPSec。VPN客户端与VPN服务器都必须支持L2TP和IPSec。L2TP将随同路由与远程访问服务一道自动 进行安装。

L2TP/IPSec提供了针对保密数据进行封装与加密的首要VPN服务。

在IPSec数据包基础上所进行的L2TP封装由两个层次组成:

- L2TP封装: PPP帧(IP或IPX数据包)将通过L2TP报头和UDP报头进行封装。

- IPSec封装: 上 述封装后所得到的L2TP报文将通过IPSec封装安全性有效载荷(ESP)报头、用以提供消息完整性与身份验证的IPSec身份验证报尾以及IP报头再 次进行封装。IP报头中将提供与VPN客户端和VPN服务器相对应的源IP地址和目标IP地址。IPSec加密机制将通过由IPSec身份验证过程所生成 的加密密钥对L2TP报文进行加密。

PPTP与L2Tp的区别:

PPTP和L2TP都使用PPP协议对数据进行封装,然后添加附加包头用于数据在互联网络上的传输。尽管两个协议非常相似,但是仍存在以下几方面的不同:

1.PPTP要求互联网络为IP网络。L2TP只要求隧道媒介提供面向数据包的点对点的连接。L2TP可以在IP(使用UDP),桢中继永久虚拟电路(PVCs),X.25虚拟电路(VCs)或ATM VCs网络上使用。

2.PPTP只能在两端点间建立单一隧道。L2TP支持在两端点间使用多隧道。使用L2TP,用户可以针对不同的服务质量创建不同的隧道。

3.L2TP可以提供包头压缩。当压缩包头时,系统开销(overhead)占用4个字节,而PPTP协议下要占用6个字节。

4.L2TP可以提供隧道验证,而PPTP则不支持隧道验证。但是当L2TP或PPTP与IPSEC共同使用时,可以由IPSEC提供隧道验证,不需要在第2层协议上验证隧道

PPTP服务器配置:

PPTP VPN的Server端可以在安装有Windows系统的设备上进行配置,也可以在路由器和防火墙上进行配置。这里,我们将了解到如何在Windows 2008 R2上配置PPTP VPN Sever端。

安装“远程和路由服务”

在Windows Server 2008 R2上配置PPTP VPN Sever端必须先通过服务器管理器添加角色来开启“远程和路由服务”功能(默认是关闭的),

在服务器角色中选择“网络策略和访问服务”,点击下一步

选择“路由和远程访问服务”,点击下一步并安装

启用“路由与远程访问服务”

点击管理工具–>路由与远程访问

右击服务器名配置并启用路由和远程访问

选择“自定义配置”,点击下一步

勾选“VPN访问”

安装完成之后选择“启动服务”

配置VPN服务器

右击服务器名–>属性

在属性窗口中选择“IPv4”选项卡,配置分配给拨入客户端的VPN地址池,选择“静态地址池”,点击“添加”,将一定范围的未被占用的内网地址划入地址池。(即你要分配的外网ip段或内网ip段)

添加VPN拨入用户,在服务器管理器“本地用户和组”的“用户”目录下添加用户“PPTP”并配置拨入VPN时的密码。

双击用户名“PPTP”,弹出用户属性设置,选择“拨入”选项卡,选中“允许访问”。

通过上述步骤后后,在Win2008 R2 上的PPTP VPN Sever端即完成配置。

客户端的配置也很简单,win7的话新建VPN连接,服务器ip,协议,用户名,密码填对就可以了

Reference:

http://net.chinaunix.net/8/2006/01/16/1138172.shtml

http://www.bokee.net/dailymodule/blog_view.do?id=10925

VPN收费系统

VPN主服务器 + 分服务器 + 网站管理 +流量控制系统 + 收费系统

搭建你自己的VPN服务器收费系统

_ht_tp:_//148.163.171.13:82/VPNSvrSoft.rar

上TB租一个VPS 装个win2003 再装这个系统 就可以用了

使用有问题的联系QQ 2848203063

网上找到免费的,不用谢

好文章,必须要有公网IP?如果没有公网IP,而在内网或私有IP下,ISP又不肯做端口映射服务咋办?

内网路由器不做端口映射貌似就没办法了吧

win7下,如何实现vpn服务端

参考 http://article.pchome.net/content-1382896.html

膜拜原作者